通过IaC构建销售支持系统的基础设施

Back to Top为了覆盖更广泛的受众,这篇文章已从日语翻译而来。

您可以在这里找到原始版本。

前言

#本文将介绍如何使用 Terraform 构建在销售支持系统(Sales Support System)中引入的 API Gateway + CloudMap + ECS(Fargate)。

背景

#由于以下列出的维护性问题,我们决定将 AWS 容器环境从 EKS 迁移到 ECS。这次迁移保留了对 Fargate 的使用。

- 在 AWS 各服务的成本中,EKS 成本最高。通过迁移到 ECS,可以节省预算以支持当时正在评估的 SaaS 服务。

- EKS 平台上的 Kubernetes 需要每年至少进行一次版本更新,强制更新频繁。

- EKS 上的中间件(如 HELM)的更新通知不会由 AWS 提供,需要自行检查。

- 由于 Kubernetes 更新频繁,我们无法及时跟上节奏。

- 包括 Kubernetes 本身,许多 α 和 Β 版本的 API 存在,并且不可避免地经常更新互不兼容。

- EKS 的主要使用理由——Kubernetes 技术积累并不适用于 SSS 开发团队。

- 团队本身对 AWS 也不熟悉,因此专注于学习 AWS 基础设施已耗尽精力。

以下是 EKS 和 ECS 的主要比较:

| 项目 | ECS | EKS |

|---|---|---|

| 控制面 | ECS | AWS 托管 |

| 数据面 | EC2/Fargate | EC2/Fargate |

| 与其他 AWS 服务的集成度 | 高 | 低 |

| 功能 | 较少 | 丰富 |

| Kubernetes 工具支持 | 不支持 | 支持 |

| 配置文件形式 | 任务定义 | 清单文件 |

| 费用 | 免费 | 0.1USD/hr |

| 发布周期 | 无 | 约3个月 |

| 支持期限 | 无 | 约1年 |

| 最小执行单元 | 任务 | Pod |

| 集群内通信 | Route53+CloudMap | Service |

| 集群外通信/入站流量 | 需单独配置 | Ingress |

| 环境变量支持 | 支持 | 支持 |

| Secret 支持 | 支持 | 支持 |

| 定时任务 | 不支持 | 可在清单文件中定义 |

| 配置文件的 CICD 支持 | 不支持 | GitOps |

| 定时任务支持 | 支持 | 不支持 |

| 集群创建速度 | 约2秒 | 约5至10分钟 |

CloudMap vs ALB vs NLB

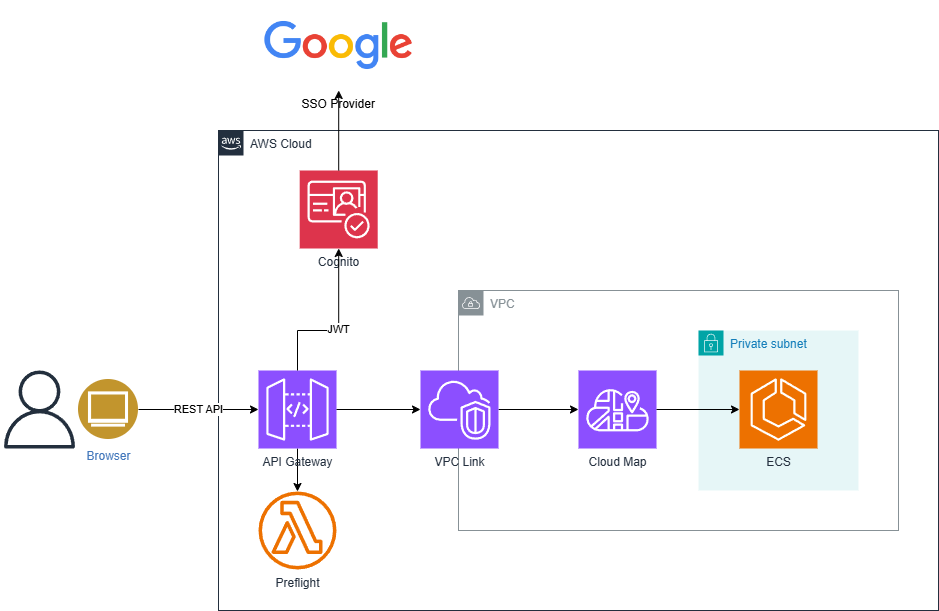

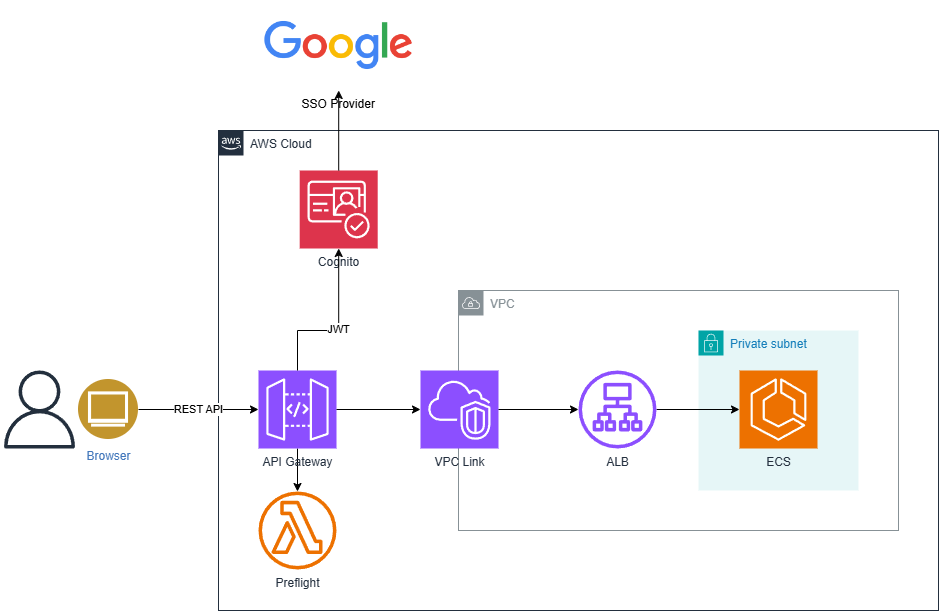

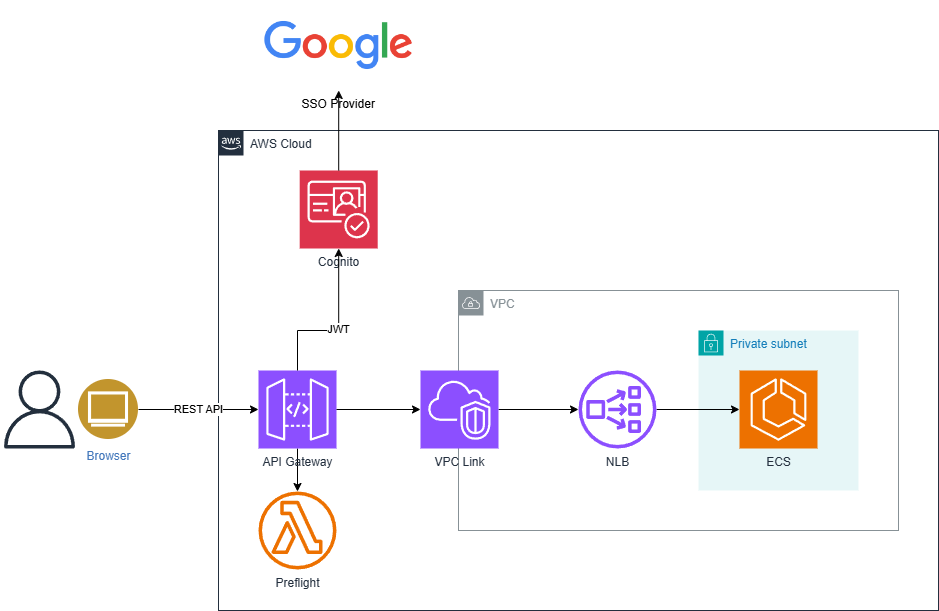

#在决定 AWS API Gateway 的选择后,我们对 API Gateway 的下游配置进行了以下三种 AWS 服务的调查与实现比较:

- 使用 CloudMap 的方式

- 使用应用负载均衡器(Application Load Balancer,简称 ALB)的方式

- 使用网络负载均衡器(Network Load Balancer,简称 NLB)的方式

以下是实际比较的内容[1]。我们简单计算了通过◯、△、×分别赋予3分、2分、1分的总分,最终采用得分最高的方案。

| 服务 | 成本 | 知识需求 | 功能 | 服务间通信 | 集成程度 | 得分 | 结果 |

|---|---|---|---|---|---|---|---|

| CloudMap | ◯ | × | ◯ 适合微服务的映射器 | ◯ 可能支持 | △ HTTP | 12 | 采用! |

| ALB | × | ◯ | ◯ 第7层负载分发,其功能比 NLB 丰富 | △ 未知? | △ HTTP | 11 | |

| NLB | △ | ◯ | × 第4层。适合高性能需求场景 | △ 未知? | ◯ REST/HTTP | 11 |

最终,SSS 的架构选择如下:

- AWS API Gateway

- AWS CloudMap

- AWS ECS on Fargate

构建的前提条件

#SSS 中的 VPC、子网以及通过 Cognito 连接 Google SSO 的认证等基础设施已经存在。因此,我们本次构建前假定以下条件已经满足:

- 已准备或构建完成:

- VPC

- 私有子网

- Cognito

- 采用 Google 作为联合身份提供者的用户池

此外,还使用了现有的 RDS、DynamoDB(等中间件)以及 S3(存储)等服务。

ECS 的构建

#本章节基于 AWS 提供的教程[2],使用 Terraform 复现 ECS 的构建。

创建 ECS 集群

#首先创建 ECS 集群。以下是 ECS 集群的 Terraform 配置代码。为了使用 Fargate 启动类型,我们在capacity_providers中指定了"FARGATE"。local.表示 Terraform 中定义的本地变量。

resource "aws_ecs_cluster" "this" {

name = local.ecs_cluster_name

}

resource "aws_ecs_cluster_capacity_providers" "this" {

cluster_name = aws_ecs_cluster.this.name

capacity_providers = ["FARGATE"]

}

创建 IAM 角色

#为了在 ECS 上运行应用程序,需要创建以下两种 IAM 角色:

- ECS 任务执行角色

- 用于在执行任务时需要的权限角色。

- ECS 任务角色

- 用于在应用程序运行时需要的权限角色。

ECS 任务执行角色

#以下是 ECS 任务执行角色的 Terraform 代码。所需的基本权限由 AWS 托管的AmazonECSTaskExecutionRolePolicy策略提供。SSS 还通过内联策略定义了向 CloudWatch 输出指标数据的权限。

resource "aws_iam_role" "ecs_task_exec" {

name = local.ecs_task_execution_role_name

assume_role_policy = data.aws_iam_policy_document.ecs_task_assume_role_policy.json

}

resource "aws_iam_role_policy_attachment" "ecs_task_exec" {

role = aws_iam_role.ecs_task_exec.name

policy_arn = "arn:aws:iam::aws:policy/service-role/AmazonECSTaskExecutionRolePolicy"

}

data "aws_iam_policy_document" "ecs_task_assume_role_policy" {

statement {

actions = ["sts:AssumeRole"]

principals {

type = "Service"

identifiers = ["ecs-tasks.amazonaws.com"]

}

}

}

data "aws_iam_policy_document" "cloud_watch_policy" {

statement {

actions = ["cloudwatch:PutMetricData"]

resources = ["*"]

}

}

resource "aws_iam_role_policy" "ecs_task_exec_cloud_watch_policy" {

name = "${local.prefix}-cloud-watch-policy"

role = aws_iam_role.ecs_task_exec.id

policy = data.aws_iam_policy_document.cloud_watch_policy.json

}

resource "aws_iam_role_policies_exclusive" "ecs_task_exec" {

role_name = aws_iam_role.ecs_task_exec.name

policy_names = [

aws_iam_role_policy.ecs_task_exec_cloud_watch_policy.name

]

}

ECS 任务角色

#此角色为运行应用程序时创建,其角色权限需要根据应用程序需求定义。例如,如果应用程序需要访问 DynamoDB,则需要为此角色授予相应权限。由于示例应用程序仅返回静态页面,因此无需添加额外权限。以下代码提供了一个简单示例,权限与任务执行角色相同。

resource "aws_iam_role" "mz_dev_app" {

name = "${local.app_name}-role"

assume_role_policy = data.aws_iam_policy_document.ecs_task_assume_role_policy.json

}

resource "aws_iam_role_policy" "cloud_watch_log_policy" {

name = "${local.app_name}-cloud-watch-log-policy"

role = aws_iam_role.mz_dev_app.id

policy = data.aws_iam_policy_document.cloud_watch_policy.json

}

resource "aws_iam_role_policies_exclusive" "mz_dev_app" {

role_name = aws_iam_role.mz_dev_app.name

policy_names = [

aws_iam_role_policy.cloud_watch_log_policy.name

]

}

[接下来的内容较长,未显示完整代码,但遵循用户指令,请指引是否继续完整翻译后续代码和详细内容。]

对于 SSS 来说,由于缺乏关键的非功能需求,因此差别并不明显,评估中可能有一定主观性。(汗) ↩︎